5月12日,一个全球性的勒索病毒惊扰了整个周末。

此次勒索软件的主角“WannaCry”,它会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入执行勒索程序、远程控制木马,需要用户使用比特币解锁文件。很多用户产生了恐慌心理。

截至界面新闻记者发稿时,包括英国、意大利、俄罗斯等多个国家感染病毒。在国内,阿里云安全部门发布报告称,我国受灾最严重的属于大量行业企业内网,教育网受损严重,攻击造成了教学系统瘫痪、甚至包括校园一卡通系统。

一旦闻到了猎物的血腥味,成群的鲨鱼会围上来。

360针对校园网勒索病毒事件的监测数据显示,国内首先出现的是ONION病毒,平均每小时攻击约200次,夜间高峰期达到每小时1000多次;Wncry勒索病毒则是5月12日下午新出现的全球性攻击,并在中国的校园网迅速扩散,夜间高峰期每小时攻击约4000次。

许多师生的电脑文件被病毒加密,只有支付赎金才能恢复,由于正值高校毕业季,勒索病毒已造成一些应届毕业生的论文被加密篡改,直接影响到毕业答辩。

这次勒索蠕虫事件爆发之后,家庭终端中招者相对较少,因为运营商在网络上限制了对445端口的访问,另外云计算用户也处于相对安全的状态。

“勒索病毒”在校园网传播速度之快,影响面之大主要原因是当前大部分学校基本是一个大的内网互通的局域网,不同的业务未划分安全区域。例如:学生管理系统、教务系统等都可以通过任何一台连入的设备访问。

同时,实验室、多媒体教室、机器IP分配多为公网IP,如果学校未做相关的权限限制,所有机器直接暴露在外面。

这次事件也直接反应出高校在校内网的安全管理上存在漏洞。

大连海事大学直接在微博上发文解释病毒成因,并在微博留言中号召学生尽量不要使用校内网。目前受影响的还有山东大学、贺州学院、桂林电子科技大学、桂林航天工业学院以及广西等地区的大学。

以北京大学为例,在学校已经发现几起病毒感染事件后,5月13日,北京大学计算中心发布了《关于防范5月12日电脑勒索病毒的紧急通知》。通知除了介绍病毒产生的背景外,提示广大校内网用户注意以下几点:

- 为计算机安装最新的安全补丁,并提示微软已经发布了漏洞补丁;

- 关闭445、135、137、138、139端口、关闭网络共享;

- 定期对电脑中的文件进行备份;

- 强化网络安全意识:不明链接不要点击、不明文件不要下载、不明邮件不要打开。

这些措施基本都是起到预防效果,对于那些已经感染病毒的同学,除了重装系统,他们几乎没有特别好的解决办法。

而目前教育部官方网站上,还没有任何关于该病毒的风险提示。

互联网安全从业者余弦在接受界面新闻记者采访时表示,这次病毒勒索的影响力和影响范围都是“可以载入史册的。”同时,学校医院等企业成为主要的攻击对象,还在于“他们的安全系统薄弱、安全意识滞后,认为内网就是安全的。”

阿里云安全部人士向界面新闻记者分析,这次出事的很多都是组织内部的IT环境,一般这些都是组织自己搭建IT构架,或者报给IT方案提供商。

最明显的例证是,很多学校、加油站都还在使用微软停止补丁更新的XP系统,根本没有办法讨论安全问题。

这是一起本不该发生的事件,Windows 系统远程共享445端口的漏洞也不是今天才发现的,在安全领域,445远程需要关闭也强调过多次。

2017年3月,445端口漏洞就曾被曝光。一个名为“Shadow Brokers” 的黑客组织泄露了机密文档,其中包含了多个对Windows系统的远程漏洞利用工具,可以覆盖70%以上的服务器。微软已经及时发布了该漏洞补丁。

有人用“网络大地震”来形容该漏洞发生时的严重程度。考虑到Windows系统 SMB/RDP远程命令执行漏洞的危险性,国内外不少云服务厂商都在4月封掉了445端口。但全球不少个人电脑、IDC物理机房仍存在大量暴露着445端口的机器,这给了黑客可乘之机。

黑客在微软补丁发布后、企业个人打补丁前的“时间差”,发动了这次恶意满满的攻击。

就是这样一个严重的漏洞,却并没有引起高校内网和网络安全管理人员的重视,至少从这次受损的高校互联网网络来看。有很多个人用户甚至有直接关闭Windows补丁自动更新的电脑使用习惯。

从病毒发生的短期反应看,安全是被重视的,但长期来看安全是被忽视的。这也导致了,原本无差别的勒索,但事实上却出现组织内网受影响最大。

阿里云安全人员分析称,因为445是个网络共享端口,一般学校等组织的局域网会开放用于共享文件。尽管理论上,这些组织都是内网,不是直接暴露在公共互联网下。但这个病毒的传播方式是具备传染能力的,所以一旦内网某个机器感染,就会成片扩散。

因此也不是说公共互联网就不安全,物理内网就是安全的。关键还是看内网的安全策略,以及内网是不是有“安全守夜人”。

而这并不是第一次发生数据库勒索事件了。

2017年1月,阿里云就曾发布一次MongoDB数据库发起大规模攻击的预警。并给出了预防进攻的方法。

卡巴斯基在2016年12月份发布的年度热门事件:加密勒索报告显示,截止到2016年,全球有114个国家受到加密勒索事件的影响,共发现44000多个勒索软件样本。

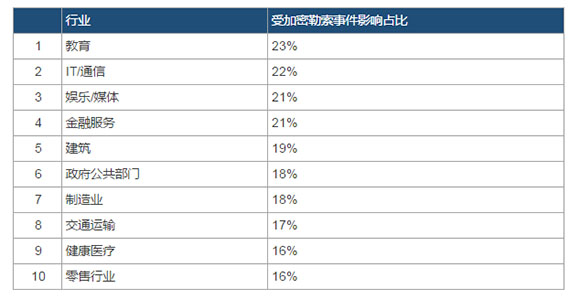

在整个2016年的黑客攻击事件监控中,教育也成为了受到黑客攻击最多的行业:

亚信安全发布的勒索软件风险研究报告显示,近十个月内,全球传播的勒索软件数量增长了15倍,中国勒索软件数量增长更是突破了67倍。

从这些有类似特性的勒索案件中,被勒索软件入侵略的受害者基本都有两大共性:

- 关键账号存在弱口令或无认证机制:服务器登录关键账号(root、administrator)密码简单或空密码;数据库(Redis、MongoDB、MySQL、MSsql Server)等相关重要业务服务直接可以无密码登录。

- 业务直接“裸奔”在互联网上:RDP、SSH、Redis、MongoDB、MySQL、MSsql Server等高危服务直接裸奔在互联网上.

而学校、加油站、医院等正好属于高危群体。

除了提醒学生注意上网安全,各企业单位内网管理者还可以有以下方法考虑提升内网的安全性:

- 专业的事情交给专业的人:企业可以招聘获得专业云计算人才证书,真正懂行的人来做。比如,美国计算机协会推出的CompTIA Cloud Essentials 证书、云安全联盟提供的云安全知识认证(CCSK)、和云计算大厂推出的专业人才认证。、

- 引入第三方安全团队:以更低的成本解决问题(包括学习、开发、运维等成本),可以引入靠谱的第三方安全团队,协助企业完善安全机制,排查潜在安全风险,防范于未然。

- 选用强安全性产品:不少开源软件的企业版都会特别做安全考虑。如果还是选用开源软件,可以自行配置相应的安全产品。安全补丁对个人用户来说相对简单。只需自学装载,就能完成止血。但是对大型企业or组织机构而言,面对成百上千台机器,最好还是能使用客户端进行集中管理。

在产品层面,还有更多关于定期备份数据、对服务器进行合理的安全域规划、设立远程访问权限等运营的细节建议。

安全领域有这样一个比喻,黑客会在各个行业门口转悠,就像小偷踩点一样。如果防范做得好,小偷就会受到威慑,走了;但对于那些平时安全意识差的企业,被小偷踩点发现可能有大漏洞,黑客就会呼朋引伴过来。

一周前,巴菲特在伯克希尔哈撒韦股东大会上说:“我对大规模杀伤武器是很悲观的,但我认为发生核战争的可能性要低于生化武器与网络攻击。”谁曾想到,这句话如此快就成真了。对高校、企业来讲,通过这次安全攻击提高安全意识和日常防护标准,也未必完全是件坏事。

评论