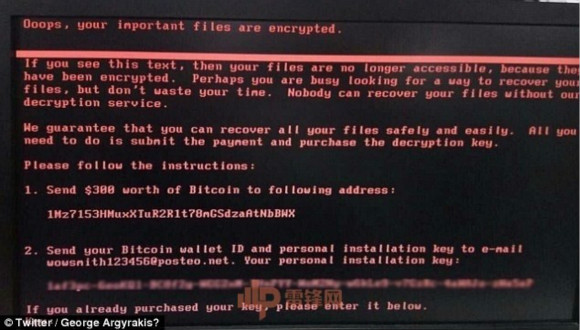

6月27日晚上9点多,欧洲遭到新一轮的未知病毒的冲击,英国、乌克兰、俄罗斯等都受到了不同程度的影响。据悉,该病毒和勒索软件很类似,都是远程锁定设备,然后索要赎金。

经确认,该病毒名为 Petya(后被卡巴斯基反转,认为应叫“ExPetr”),釆用(CVE-2017-0199)RTF漏洞进行钓鱼攻击,用(MS17-010)SMB漏洞进行内网传播,都有补丁。䃼丁地址如下,

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0199

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

此外,各安全厂商也出具了应急处理措施,以下是雷锋网(公众号:雷锋网)对部分方案的汇总:

1.360

安全操作提示

从目前掌握的情况来看:

不要轻易点击不明附件,尤其是rtf、doc等格式,可以安装360天擎(企业版)和360安全卫士(个人版)等相关安全产品进行查杀。

及时更新windows系统补丁,具体修复方案请参考“永恒之蓝”漏洞修复工具。

内网中存在使用相同账号、密码情况的机器请尽快修改密码,未开机的电脑请确认口令修改完毕、补丁安装完成后再进行联网操作。

360企业安全天擎团队开发的勒索蠕虫漏洞修复工具,可解决勒索蠕虫利用MS17-010漏洞带来的安全隐患。此修复工具集成免疫、SMB服务关闭和各系统下MS17-010漏洞检测与修复于一体。可在离线网络环境下一键式修复系统存在的MS17-010漏洞,工具下载地址:http://b.360.cn/other/onionwormfix

缓解措施

关闭TCP 135端口

建议在防火墙上临时关闭TCP 135端口以抑制病毒传播行为。

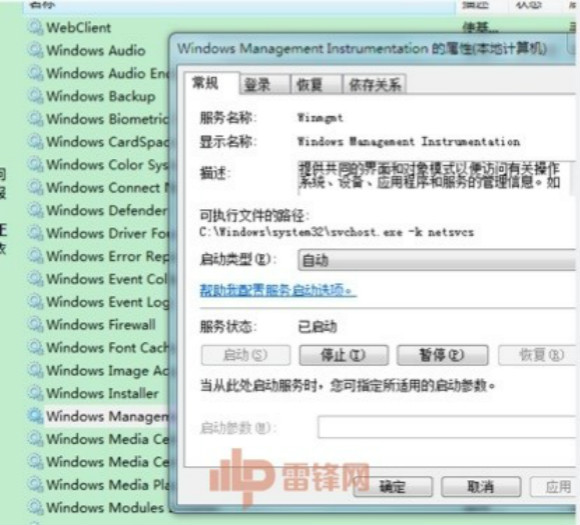

停止服务器的WMI服务

WMI(Windows Management Instrumentation Windows 管理规范)是一项核心的 Windows 管理技术 你可以通过如下方法停止 :在服务页面开启WMI服务。在开始-运行,输入services.msc,进入服务。或者,在控制面板,查看方式选择大图标,选择管理工具,在管理工具中双击服务。

在服务页面,按W,找到WMI服务,找到后,双击 ,直接点击停止服务即可,如下图所示:

2.阿里云

目前勒索者使用的邮箱已经被关停,不建议支付赎金。

所有在IDC托管或自建机房有服务器的企业,如果采用了Windows操作系统,立即安装微软补丁。

对大型企业或组织机构,面对成百上千台机器,最好还是使用专业客户端进行集中管理。比如,阿里云的安骑士就提供实时预警、防御、一键修复等功能。

可靠的数据备份可以将勒索软件带来的损失最小化。建议启用阿里云快照功能对数据进行备份,并同时做好安全防护,避免被感染和损坏。

3.腾讯电脑管家+腾讯云鼎实验室

腾讯电脑管家已紧急响应,并已经确认病毒样本通过永恒之蓝漏洞传播,开启腾讯电脑管家可以防御petya勒索病毒,还可全面防御所有已知的变种和其他勒索病毒;此外,漏洞检测能力也得到升级,加入了NSA武器库的防御,可以抵御绝大部分NSA武器库泄漏的漏洞的攻击。

腾讯云鼎实验室:可以采用以下方案进行防护和查杀——

腾讯云用户请确保安装和开启云镜主机保护系统,云镜可对海量主机集中管理,进行补丁修复,病毒监测。

更新EternalBlue&CVE-2017-0199对应漏洞补丁

补丁下载地址:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0199

终端用户使用电脑管家进行查杀和防护

电脑管家已支持对EternalBlue的免疫和补丁修复,也支持对该病毒的查杀,可以直接开启电脑管家进行防护和查杀。

4.安天

影响操作系统:“必加”(Petya)勒索软件影响操作系统:Windows XP及以上版本;

如未被感染

❶ 邮件防范

由于此次“必加”(Petya)勒索软件变种首次传播通过邮件传播,所以应警惕钓鱼邮件。建议收到带不明附件的邮件,请勿打开;收到带不明链接的邮件,请勿点击链接。

❷ 更新操作系统补丁(MS)

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

❸ 更新Microsoft Office/WordPad远程执行代码漏洞(CVE-2017-0199)补丁

https://technet.microsoft.com/zh-cn/office/mt465751.aspx

❹ 禁用WMI服务

禁用操作方法:https://zhidao.baidu.com/question/91063891.html

❺ 更改空口令和弱口令

如操作系统存在空口令或弱口令的情况,请及时将口令更改为高强度的口令。

❻ 免疫工具

安天开发的“魔窟”(WannaCry)免疫工具,针对此次事件免疫仍然有效。

下载地址:http://www.antiy.com/tools.html

如已被感染

➀ 如无重要文件,建议重新安装系统,更新补丁、禁用WMI服务、使用免疫工具进行免疫。

➁ 有重要文件被加密,如已开启Windows自动镜像功能,可尝试恢复镜像;或等待后续可能出现解密工具。

评论